Wybrałeś system WordPress jako CMS, na którym oparta jest Twoja strona WWW? Zatem zdecydowałeś się na najczęściej wykorzystywane rozwiązanie na świecie – używa go ponad 40 proc. wszystkich serwisów. Jego popularność ma jednak wadę – często pada on celem internetowych przestępców. Sprawdź, co powinieneś zrobić, aby Twój WordPress był bezpieczny.

WordPress – kilka kroków do bezpieczeństwa strony

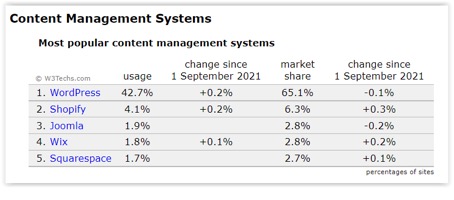

Zainteresowanie tym systemem CMS wynika z wielu kwestii – choćby z dostępności darmowych rozwiązań do niego, łatwości obsługi, ale również uniwersalności, gdyż można go stosować zarówno do prowadzenia bloga, strony firmowej jak i sklepu WWW. Według danych w3techs.com we wrześniu 2021 roku z WordPressa korzystało 42,7 proc. wszystkich stron na świecie i 65,1 proc. serwisów, które bazują na systemie CMS.

Niestety, ale popularność tego systemu wiąże się również z ogromną liczbą ataków na niego. Złamanie zabezpieczenia czy wykrycie luki we wtyczce czy motywie daje internetowym przestępcom możliwość włamania się w ciągu kilku godzin do milionów serwisów.

Do takiej sytuacji doszło m.in. w 2020 roku. We wrześniu pojawiła się w sieci informacja o wykryciu błędu we wtyczce File Manager. Według Wordfence 4 września 2020 roku doszło do ponad miliona prób włamań na serwisy, które korzystały z tego pluginu. Efekt? Luka we wtyczce umożliwiła przestępcom wgranie na serwery zainfekowanych plików. Rozwiązaniem problemu było zaktualizowanie wtyczki do wersji pozbawionej tego błędu.

Z danych twórców pluginu Wordfence, który jest jednym z rozwiązań zabezpieczających system WordPress, wynika, że w ciągu 30 dni zablokował on na stronach 10,33 mld ataków!

Co robić, aby Twój WordPress był bezpieczny?

Nie istnieje metoda, która daje 100 proc. ochrony Twojej stronie, ale możesz zrobić wiele, aby w przypadku Twojego serwisu ryzyko było mniejsze. Do ataków dochodzi z reguły automatycznie. Nie jest tak, że hacker spędzi nad Twoim serwisem godziny, aby pokonać zabezpieczenia. Najczęściej za włamania odpowiadają boty, które np. jednego dnia są w stanie wprowadzić złośliwe oprogramowanie na tysiące serwisów. Co możesz zrobić, aby zminimalizować ryzyko takich przypadków?

Aktualizuj CMS, wtyczki i motywy

Koniecznie monitoruj, czy na Twojej stronie są zainstalowane aktualne wersje systemu CMS, wtyczek i motywów. Jeśli chodzi o samego WordPressa, to od lat nie wykryto w nim żadnej poważnej luki. Natomiast głównym źródłem problemów są nieaktualne wersje motywów i pluginów. Aby uniknąć zainfekowania swojej strony tą drogą, przestrzegaj następujących zasad:

- Używaj wtyczek wyłącznie z zaufanych źródeł – z repozytorium WordPressa lub takich platform jak ThemeForest i Code Canyon.

- Jak najczęściej sprawdzaj listę wtyczek i usuwaj te, z których nie korzystasz.

- Utrzymuj na serwerze tylko ten motyw, którego używasz.

- Nie stosuj pirackich motywów i wtyczek.

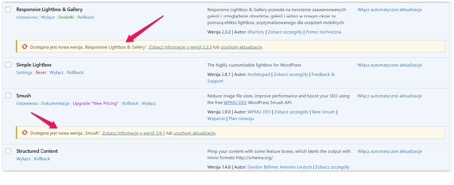

- Systematycznie aktualizuj wtyczki i motywy. Wystarczy, że zerkniesz na listę pluginów w panelu administracyjnym. Tam zobaczysz informację, czy są one aktualne, a jeśli nie są, to możesz automatycznie uruchomić aktualizację. Tak samo wygląda to w przypadku motywów.

Używaj trudnych haseł

Najczęściej logowanie do WordPressa odbywa się pod tym samym adresem, który jest dostępny dla każdego – wymaga znajomości loginu i hasła. Hackerzy wykorzystują tutaj atak Brute Force Attacks, czyli podejmują próbę odgadnięcia danych do logowania. Problem w tym, że wielu internautów nie stwarza im większych trudności, gdyż pozostawiają domyślny login admin, a często hasłem jest po prostu „123456”. W takim przypadku ryzyko, że strona stanie się ofiarą działań hakerów jest bardzo duże. Szacuje się, że skuteczność takich ataków wynosi 10 proc.! Aby ograniczyć możliwość włamania na stronę:

- Zmień domyślny login admin na inny.

- Użyj silnego hasła – niech składa się z wielkich i małych liter, cyfr i znaków specjalnych.

- Ogranicz liczbę prób logowania – np. po trzykrotnym podaniu złych danych niech konieczne będzie skorzystanie z opcji odzyskiwania hasła.

- Użyj logowania dwuskładnikowego – dzięki temu do zalogowania nie wystarczy podanie loginu i hasła. Potrzebne będzie również hasło, które przyjdzie na adres e-mail lub SMS-em.

Zabezpiecz formularz kontaktowy

Kolejnym sposobem hackerów na uzyskanie dostępu do witryny jest Injection Attacks. Mogą to zrobić np. poprzez nieodpowiednio zabezpieczony formularz kontaktowy. Najlepiej, aby umożliwiał on wprowadzenie treści wiadomości, imienia i nazwiska, adresu e-mail i numeru telefonu, przy czym pola te powinny akceptować dane wyłącznie w konkretnym formacie. Np. pole numeru telefonu zezwala wyłącznie na wpisanie cyfr, a pole nazwy – liter alfabetu. Jeśli tak nie będzie, to hacker może wstawić złośliwe skrypty i takim sposobem przejąć pełną kontrolę nad witryną. Najczęstszą formą ataków stosowanych w takich przypadkach są SQL injection i Cross-Site Scripting. Jak im zapobiec? Otóż:

- Używaj wtyczek i motywów ze sprawdzonych źródeł – często skrypty pirackie umożliwiają wstrzyknięcie złośliwego kodu.

- Aktualizuj wtyczki i motywy.

- Użyj firewalla do WordPressa, który zapewni ochronę. Może to być np. All-in-one WP Security & Firewall.

Korzystaj z certyfikatu SSL

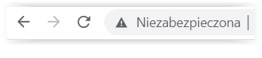

Użytkownicy Twojej strony czy sklepu mogą pozostawiać w witrynie swoje dane. Zakładają konto, podają numer karty kredytowej, dane adresowe i być może wiele innych. Oczekują, że informacje te będą bezpieczne. Jeśli jednak zobaczą, że np. wyszukiwarka Chrome wyświetla przy polu adresu witryny poniższy komunikat, to raczej nie zainteresują się skorzystaniem z oferty:

Ten problem możesz wyeliminować, jeśli zdecydujesz się na certyfikat SSL. Dzięki temu połączenie pomiędzy stroną a urządzeniem internauty będzie szyfrowane. To powoduje, że przesyłane dane nie zostaną zmienione ani przejęte. Co więcej, skorzystanie z tego rozwiązania nie wiąże się z kosztami – w Hostido we wszystkich pakietach dajemy możliwość zainstalowania darmowego certyfikatu SSL.

Skorzystaj z wtyczki monitorującej serwis

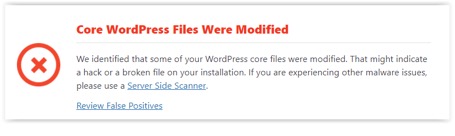

Dzięki takim pluginom jak np. Sucuri WP Plugin możesz śledzić, co dzieje się na stronie. Sprawdzisz, kto się logował, z jakich IP podejmowano taką próbę i jak się ona zakończyła. System stale monitoruje podstawowe pliki WordPressa i powiadomi Cię, jeśli dojdzie do ich zmodyfikowania.

Plugin sprawdza również stronę pod kątem złośliwych JavaScript, ramek iFrame, podejrzanych przekierowań, spamu SEO blackhat, anomalii. Wtyczka powiadomi Cię także o tym, że dokonano zmiany wpisu na stronie, dodano nowy plugin i nie tylko.

Doszło do włamania – co robić?

Żadne zabezpieczenia nie dają 100 proc. gwarancji, że nie dojdzie do włamania do serwisu, ale dzięki nim ograniczasz takie ryzyko. Natomiast obowiązkowo powinieneś mieć zapisaną kopię wszystkich plików. Wybierając usługę hostingową, zwróć uwagę na to, jak często dana firma tworzy backup i jak długo go utrzymuje na serwerze. W Hostido, zależnie od wybranego pakietu, oferujemy kopię bezpieczeństwa do 56 dni wstecz. W razie problemów z serwisem, możesz łatwo przywrócić jego wersję z danego dnia i unikniesz czasochłonnego i kosztownego, ręcznego oczyszczania strony z zainfekowanych plików.

Sprawdź naszą usługę – przetestuj ją bez opłat przez 30 dni.